|

EAP-TLS (Extensible Authentication Protocol — Transport Layer Security) — это метод аутентификации, применяемый в сетях 802.1X, VPN и NAC-системах. Он основан на использовании цифровых сертификатов и инфраструктуры открытых ключей (PKI), которые обеспечивают проверку подлинности устройств и пользователей. Протокол описан в RFC 5216 и считается эталонным решением для корпоративных сетей благодаря высокой криптографической стойкости при правильной настройке и защите приватных ключей. В контексте AxelNAC EAP-TLS используется на этапе сетевой аутентификации: когда устройство подключается к проводной, беспроводной или VPN-сети, система направляет запрос на проверку сертификата клиента. После проверки AxelNAC назначает пользователю соответствующую роль или политику доступа — например, VLAN или уровень сетевых прав. Таким образом, EAP-TLS позволяет AxelNAC точно идентифицировать клиента до предоставления ему сетевого доступа. Основу EAP-TLS составляют сертификаты стандарта X.509 v3, которые связывают открытый ключ с конкретным субъектом — пользователем, устройством или сервером. Сертификат содержит идентификационные данные, сведения об издателе (CA), срок действия и цифровую подпись. В версии X.509 v3 добавлены расширения — дополнительные поля, уточняющие назначение ключа, альтернативные имена (например, доменные или сетевые идентификаторы), политику доверия и методы проверки статуса. Проверка выполняется по доверенной цепочке — от сертификата клиента или сервера до корневого центра сертификации. Владение соответствующим приватным ключом подтверждает подлинность стороны. Во время аутентификации клиент и сервер обмениваются сертификатами, проверяют их действительность и подтверждают владение приватными ключами. После этого механизм TLS формирует временные ключи шифрования, обеспечивающие конфиденциальность и целостность передаваемых данных. Такой процесс исключает возможность подмены точки доступа или перехвата трафика, поскольку аутентификация возможна только при наличии действительного сертификата. Процесс EAP-TLS аутентификацииПроцесс EAP-TLS представляет собой последовательность взаимодействий между тремя компонентами:

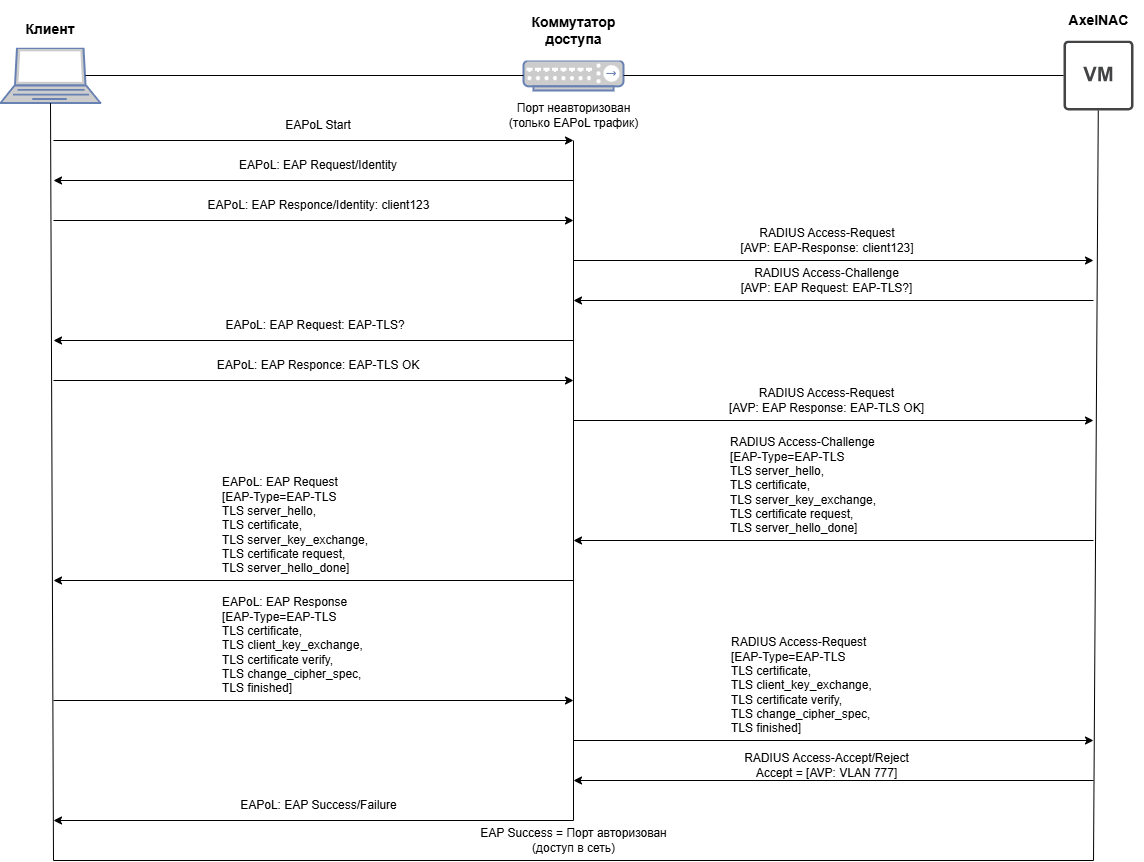

Ниже приведена схема, показывающая, как происходит обмен сообщениями между этими компонентами при аутентификации с использованием EAP-TLS.

На схеме показан порядок обмена: клиент устанавливает соединение с аутентификатором, который передает запрос AxelNAC. AxelNAC предоставляет свой сертификат, клиент его проверяет. Если проверка проходит успешно, клиент отправляет свой сертификат, после чего обе стороны выполняют взаимную проверку. При успешном завершении (EAP Success) создаются ключи шифрования, и аутентификатор разрешает прохождение сетевого трафика от клиента. Выдача и распространение сертификатовВ AxelNAC сертификаты выдаются через инфраструктуру открытых ключей (PKI). Центр сертификации (CA) может выпускать сертификаты вручную или автоматически, используя протоколы SCEP, EST, ACME либо службы Microsoft AD CS. Эти механизмы позволяют устройствам самостоятельно запрашивать и получать сертификаты без участия администратора. После регистрации устройство автоматически получает сертификат и обновляет его при истечении срока действия. В инфраструктурах без централизованного управления сертификаты могут устанавливаться вручную, что требует контроля сроков действия и проверки корректности конфигурации. Отзыв сертификатовEAP-TLS не использует пароли, что устраняет риски их компрометации и фишинга. Доверие между участниками обеспечивается инфраструктурой PKI: сертификаты выдаются, обновляются и при необходимости отзываются центром сертификации. Отзыв осуществляется через онлайн-проверку статуса по протоколу OCSP. Перед установлением соединения AxelNAC сверяет сертификат клиента с этими источниками, чтобы убедиться в его действительности. Если сертификат отозван или срок его действия истек, аутентификация отклоняется. На практике не зафиксировано случаев компрометации протокола EAP-TLS. Основные риски связаны не с механизмом шифрования, а с ошибками конфигурации, использованием слабых алгоритмов и нарушением политики управления сертификатами. Поэтому в AxelNAC ключевое значение имеет корректная настройка PKI, защита приватных ключей и своевременное обновление списков отзыва. Настройка коммутатора в AxelNACПервым подготовительным этапом является первоначальная настройка коммутатора. Необходимо сконфигурировать коммутатор таким образом, чтобы он интегрировался с AxelNAC с помощью стандарта 802.1x. Настройка стандарта 802.1x на коммутатореВ рамках данного курса мы рассмотрим конфигурацию коммутатора на примере коммутатора доступа Cisco Catalyst 2960 с IP-адресом 172.21.2.3. Также, в примере зададим IP-адрес сервера AxelNAC 10.31.205.172. Шаг 1. Подключитесь к этому коммутатору по протоколу SSH как администратор. Шаг 2. Активируйте стандарт 802.1x на коммутаторе с помощью команды:

Шаг 3. Настройте AAA таким образом, чтобы он использовал только что созданный сервер AxelNAC с помощью следующих команд:

Шаг 4. Настройте все (или только необходимые) порты для работы со стандартом 802.1x. В примере ниже выбран только порт №10:

Шаг 5. Сохраните конфигурацию коммутатора. Настройка коммутатора в AxelNACПосле того как выполнена конфигурация на стороне коммутатора, необходимо добавить его в AxelNAC, чтобы обучить их «общаться между собой». Для этого вы можете следовать алгоритму, описанному ниже: Шаг 1. В AxelNAC перейдите в раздел Конфигурация → Политики и контроль доступа → Сетевые устройства → Сетевые устройства и нажмите Новое сетевое устройство. В выпадающем списке выберите значение default. Шаг 2. На открывшейся странице заполните поля следующим образом:

Шаг 3. Переключитесь на вкладку Роли и убедитесь, что параметр Назначать VLAN ID (роль по идентификатору VLAN) активирован. Шаг 4. Переключитесь на вкладку RADIUS и в поле Секретная фраза укажите секретную фразу, которую вы настроили на коммутаторе. В нашем примере секретная фраза — useStrongerSecret. Шаг 5. На вкладке SNMP укажите необходимые значения в полях Community Read и Community Write. В поле Версия укажите v2c. Заполните значения в соответствии с конфигурацией коммутатора:

Шаг 6. Для добавления коммутатора нажмите кнопку Создать в левом нижнем углу страницы. Настройка центра сертификации (ЦС)Вторым подготовительным этапом является установка и настройка центра сертификации (ЦС). В лабораторной среде уже присутствует настроенный ЦС. Вы можете использовать его или воспользоваться нашей инструкцией для самостоятельной настройки. В качестве ЦС может быть использовано различное ПО, поэтому данный этап должен быть изучен самостоятельно. После настройки ЦС, выпустите сертификаты для стороны сервера и стороны клиента. Мы настоятельно рекомендуем выпускать сертификаты для клиентской стороны в виде контейнера с расширением .pfx, для упрощения следующих шагов. После выпуска контейнера необходимо извлечь сертификаты для их установки. Данный процесс можно выполнить с помощью AxelNAC: Шаг 1. Переместите ранее созданный контейнер сертификатов в AxelNAC, используя следующую команду, и введите пароль для доступа к AxelNAC:

Шаг 2. Подключитесь к AxelNAC по SSH, создайте и переместите сертификат в удобную директорию с помощью следующего набора команд:

Шаг 3. В рабочей директории необходимо разделить сертификат на 3 части: Открытый ключ, сертификат УЦ, закрытый ключ. Во время разделения сертификатов у вас запросят пароль от контейнера:

Шаг 4. Скорректируйте содержимое сертификатов: при экспорте через openssl могут появиться лишние данные, поэтому необходимо оставить только информацию о сертификатах (начиная с ------BEGIN CERTIFICATE------ и заканчивая ------END CERTIFICATE------). Также необходимо инвертировать порядок указанных сертификатов так, чтобы первым был сертификат УЦ ближайший к клиенту. Шаг 5. Полученные сертификаты необходимо перенести на АРМ, у которой есть доступ к веб-интерфейсу AxelNAC:

Шаг 6. Для получения отпечатка сертификата на linux, воспользуйтесь командой:

Установка сертификата на стороне клиентаДля того чтобы клиентское устройство могло быть подключено к серверу с аутентификацией по протоколу EAP-TLS, необходимо установить сертификаты на устройство. Поля, которые могут содержать сертификаты, показаны в таблице ниже. Обязательные и опциональные поля сертификатов

Сертификат должен быть создан с включенной аутентификацией пользователя в EKU. В качестве имени пользователя в полях сертификата могут быть использованы атрибуты UPN, CN или DNS. Шаг 1. Импортируйте сертификаты из контейнера сертификатов, следуя инструкциям мастера импорта сертификатов. При выборе хранилища сертификатов выберите Личное. Шаг 2. Добавьте в автозагрузку службу Windows Проводная автонастройка (dot3svc). Для этого откройте командную строку в Windows и введите следующий набор команд:

Шаг 3. Откройте меню Сетевые подключения, затем откройте свойства сетевого интерфейса, по которому организовано подключение. Шаг 4. На вкладке Проверка подлинности установите флажки для всех параметров. Шаг 5. В поле Метод проверки подлинности в сети выберите значение Microsoft: смарт-карта или иной сертификат. Шаг 6. Нажмите на кнопку Параметры справа от поля выбора метода и установите флажок для параметра Подтверждать удостоверение сервера с помощью проверки сертификата. Убедитесь, что дочерний параметр деактивирован. Шаг 7. В поле Доверенные корневые центры сертификации выберите сертификат, ранее выданный ЦС. Шаг 8. Перейдите в раздел Дополнительно и выберите корневого издателя сертификата. Затем нажмите OK дважды. Шаг 9. На вкладке Проверка подлинности нажмите Дополнительные параметры, и в поле Указать режим проверки подлинности установите Проверка подлинности пользователя или компьютера. Затем нажмите ОК. Установка сертификата на стороне сервера аутентификацииПеред выполнением следующих шагов убедитесь, что при выпуске сертификата был установлен параметр "аутентификация сервера" для EKU (Extended Key Usage).

Для того чтобы сконфигурировать соединение с аутентификацией по протоколу EAP-TLS, необходимо установить сертификаты на сервере AxelNAC. Поля, которые могут содержать сертификаты, приведены в предыдущем параграфе. Шаг 1. Перейдите на вкладку RADUIS в разделе Конфигурация → Настройки системы → SSL-сертификаты и нажмите Редактировать. Шаг 2. На открывшейся странице замените предустановленные данные в полях Сертификат сервера RADIUS, Закрытый ключ сервера RADIUS и Сертификат(ы) от центра сертификации данными, полученными в ЦС и нажмите Сохранить в левом нижнем углу страницы. После установки SSL-сертификата вам будет предложено перезапустить службу radiusd-auth. Вы можете пропустить этот шаг, так как данную службу в любом случае нужно будет перезапустить после окончательной настройки соединения. Шаг 3. Перейдите в раздел Конфигурация → Настройки системы → RADIUS → SSL-сертификаты PKI и нажмите Новый SSL-сертификат. Шаг 4. На открывшейся странице заполните поля следующим образом:

После этого нажмите Создать в левом нижнем углу страницы. Шаг 5. Перейдите на вкладку Профили TLS и нажмите Новый TLS-профиль. Шаг 6. На открывшейся странице заполните поля следующим образом:

Мы рекомендуем выбирать минимальную версию TLS 1.2 и максимальную — 1.3, т.к. эти версии являются самыми актуальными. После этого нажмите Создать в левом нижнем углу страницы. Шаг 7. Перейдите на вкладку Профили EAP и нажмите Новый профиль EAP. Шаг 8. На открывшейся странице заполните поля следующим образом:

После этого, нажмите Создать в левом нижнем углу страницы. Шаг 9. Перезапустите службу radiusd-auth. Настройка соединения с аутентификацией по протоколу EAP-TLS в AxelNACПосле того как сертификаты установлены на обеих сторонах, можно начинать настройку соединения в AxelNAC. Шаг 1. Перейдите в раздел Конфигурация → Политики и контроль доступа → Домены → Области и нажмите Новая область. Шаг 2. На вкладке Основное заполните поле Область, введя имя вашего домена. Вы можете не создавать область, если создали ее ранее. В этом случае на вкладке Области нажмите на созданную вами ранее область, чтобы перейти в режим редактирования.

Шаг 3. На вкладке Настройки EAP выберите профиль EAP, который вы создали в шаге 8 установки сертификата на стороне сервера, и нажмите Создать в левом нижнем углу страницы. Шаг 4. Перезапустите службу radiusd-auth. Проверка работы соединенияПосле выполнения всех этапов конфигурации вы можете проверить работу соединения. Подключите клиентское устройство к порту коммутатора на котором настроен dot1x. Клиентское устройство должно успешно авторизоваться и получить доступ в сеть. Чтобы посмотреть, что происходит на стороне AxelNAC, перейдите в раздел Аудит → Журналы аудита RADIUS в интерфейсе администратора. Вы должны увидеть запись для MAC-адреса подключенного клиентского устройства. Щелкните строку с нужным MAC-адресом, чтобы увидеть журналы обмена RADIUS-сообщениями. Если аутентификация 802.1X прошла успешно, в колонке Статус узла появится значение Зарегистрировано. Также, вы можете подключиться к коммутатору по протоколу ssh и выполнить команду Вопросы и помощьПри возникновении вопросов просьба обращаться по адресу support@axel.pro.

ID статьи: 1441

Последнее обновление: 14 янв., 2026

Ревизия: 13

Доступ:

Открытый доступ

Просмотры: 122

Комментарии: 0

|